北京时间2017年5月12日20时左右,全球爆发大规模勒索软件感染事件,此次勒索事件与以往相比最显著特点是勒索病毒结合了蠕虫的方式进行传播,传播方式采用了前不久NSA被泄漏出来的MS17-010漏洞。在NSA泄漏的文件中,WannaCry传播方式的漏洞利用代码被称为“EternalBlue”,所以有报道称此次攻击为“永恒之蓝”。

该勒索软件已经攻击了99个国家近万台电脑。英国、美国、俄罗斯、德国、土耳其、意大利、中国、菲律宾等国家都已中招。且攻击仍在蔓延。据报道,勒索攻击导致16家英国医院业务瘫痪,西班牙某电信公司有85%的电脑感染该恶意程序。至少1600家美国组织, 11200家俄罗斯组织和6500家中国组织和企业都受到了攻击。

截至目前,受到WannaCry攻击的机构和用户包括,英国NHS、西班牙的电讯公司Telefónica、俄国内政部、FedEx等等。中国高校也大面积遭受了攻击,据有关机构统计,目前国内每天有5000多台机器遭到“永恒之蓝”的攻击,教育网是受攻击的重灾区。

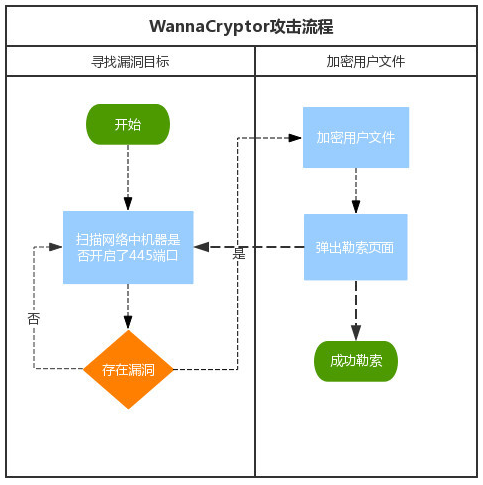

机理分析

WannaCry主要利用钓鱼邮件进入受害机构的内部网络,进而以蠕虫病毒方式侵害内部网络中的其它Windows服务器和桌面终端。

WannaCry利用MS17-010漏洞,向用户机器的445端口发送精心设计的网络数据包文,实现远程代码执行。勒索软件被漏洞远程执行后,会通过Windows Crypto API对多种类型的文件进行AES+RSA的组合加密,被加密后的文件扩展名被统一改为“.WNCRY”。

Windows系统中以下所有后缀类型的文件均会被WannaCry进行恶意加密:.docx.docb.docm.dot.dotm.dotx.xls.xlsx.xlsm.xlsb.xlw.xlt.xlm.xlc.xltx.xltm.ppt.pptx.pptm.pot.pps.ppsm.ppsx.ppam.potx.potm.pst.ost.msg.eml.edb.vsd.vsdx.txt.csv.rtf.123.wks.wk1.pdf.dwg.onetoc2.snt.hwp.602.sxi.sti.sldx.sldm.sldm.vdi.vmdk.vmx.gpg.aes.ARC.PAQ.bz2.tbk.bak.tar.tgz.gz.7z.rar.zip.backup.iso.vcd.jpeg.jpg.bmp.png.gif.raw.cgm.tif.tiff.nef.psd.ai.svg.djvu.m4u.m3u.mid.wma.flv.3g2.mkv.3gp.mp4.mov.avi.asf.mpeg.vob.mpg.wmv.fla.swf.wav.mp3.sh.class.jar.java.rb.asp.php.jsp.brd.sch.dch.dip.pl.vb.vbs.ps1.bat.cmd.js.asm.h.pas.cpp.c.cs.suo.sln.ldf.mdf.ibd.myi.myd.frm.odb.dbf.db.mdb.accdb.sql.sqlitedb.sqlite3.asc.lay6.lay.mml.sxm.otg.odg.uop.std.sxd.otp.odp.wb2.slk.dif.stc.sxc.ots.ods.3dm.max.3ds.uot.stw.sxw.ott.odt.pem.p12.csr.crt.key.pfx.der。

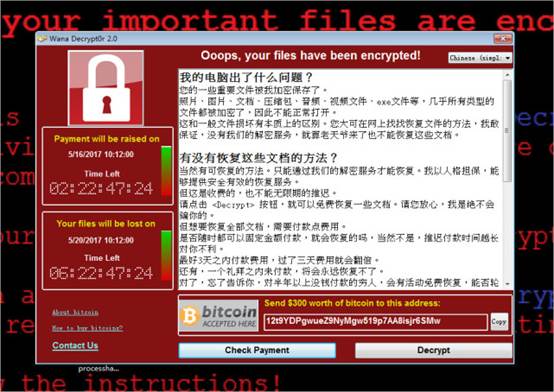

攻击者向WannaCry的受害者在六个小时期限内索要相当于300美元的比特币赎金,此后每隔数小时,赎金会进一步上涨。已有证据表明,即便受害者缴纳了赎金,攻击者也未按照承诺提供文件解密。

防范思路

需要特别说明的是,对于已经感染WannaCry的计算机,目前没有理想办法实现数据恢复,因此应急防范的重点应当在于尽可能抑制该勒索软件的传播和扩散,使大量可能被感染的计算机和网络具备针对该勒索软件的免疫能力,最大程度上降低受影响的计算机数量和范围。

由于WannaCry是通过网络传播,且利用Windows系统服务中的漏洞进行感染,因此针对该类型勒索软件的紧急防范,也应该在网络传播途径和Windows终端系统两方面进行应对。

WannaCry主要通过钓鱼电子邮件传入机构内部网络,因此在网络边界应当部署可以检测到该勒索软件特征的IPS入侵防范系统,绿盟科技在捕获到WannaCry的样本,对其进行分析之后,对应的检测规则已经添加到IPS系统的攻击规则库中,部署了绿盟IPS系统的客户应当尽快进行规则库升级,以实现对WannaCry的有效检测和阻断,这样能够抑制该勒索软件的扩散和传播。

WannaCry利用Windows系统服务445端口存在的漏洞实现感染,无论是关闭可能存在漏洞的系统服务,还是及时安装微软最新发布的安全补丁,都能够实现针对该勒索软件的有效免疫。

应对措施建议

已经被感染的终端用户该怎么办?

由于WannaCry采用的是AES+RSA的高强度加密机制,因此在没有解密秘钥的情况下,没有有效办法实现文件恢复,似乎向攻击者缴纳赎金是唯一的出路,但是绿盟科技建议受害用户对缴纳赎金持谨慎态度,如同现实中的绑架案件,即便缴纳了赎金仍然频频发生撕票的结果,勒索软件的攻击者也是完全无底线的,目前已有证据表明,有的受害者在约定期限内向攻击者缴纳了赎金,然而攻击者却不按照约定承诺提供解密秘钥,受害者被加密的文件数据仍然无法解密恢复,我们应该清楚认识到,勒索软件的攻击者只是以敲诈受害者的赎金为最终目的的无赖,而远非盗亦有道的江湖侠客。

尚未受感染的终端用户该怎么办?

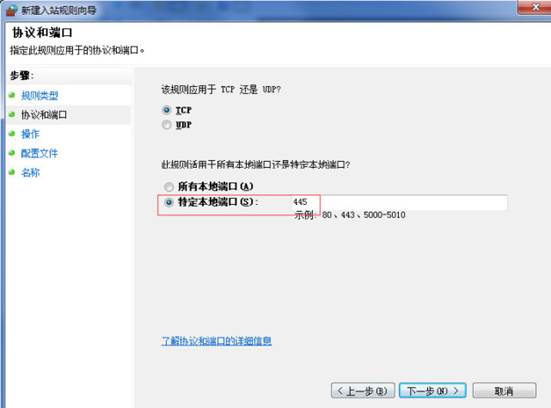

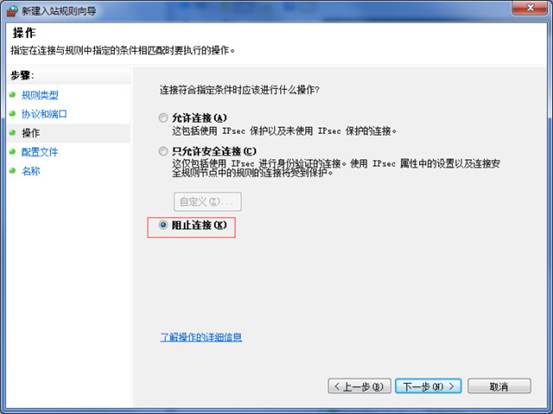

由于存在着同一网络中已存在被感染的其它Windows计算机,导致WannaCry在内部网络中扩散的风险,尚未受感染的终端用户应当在第一时间于断开网络状态下,紧急屏蔽Windows的445服务端口,最简单的方法是按照如下操作步骤,完成windows防火墙的设置。

屏蔽445服务端口后,用户应尽快完成微软MS17-010安全补丁升级,微软在2017年3月14日发布了Windows SMB服务器安全更新KB4012598,链接为:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

另外,由于本次Wannacry蠕虫事件的巨大影响,微软总部决定发布已停服的XP和部分服务器版特别补丁,链接为:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

网络和系统运维人员该怎么办?

网络边界如果已经部署IPS系统,运维人员应当尽快完成IPS检测规则库的升级,阻断WannaCry勒索软件从互联网进入机构内部网络的主要途径。

如果机构内部网络中部署有集中的补丁管理系统,应当尽快完成微软MS17-010安全补丁的统一升级,使得Windows计算机具备对WannaCry勒索软件的免疫能力。

绿盟科技提供的应急支持

漏洞扫描支持

绿盟科技远程安全评估系统(RSAS)已经支持对MS17010漏洞的扫描,可以对对应的windows主机进行漏洞扫描。对应漏洞编号如下:

通过以下链接,将插件升级到最新版本即可检测:

RSAS 6.0:http://update.nsfocus.com/update/listRsasDetail/v/vulsys

RSAS 5.0:http://update.nsfocus.com/update/listAurora/v/5

攻击检测支持

绿盟产品入侵防御系统NIPS、威胁分析系统TAC联动防护:

设备 |

相关功能 |

NIPS |

规则ID |

23994 |

可检测 EternalBlue。 |

41489 |

可以检测利用 NSA 工具入侵之后,使用Doublepulsar 留下的后门并阻断入侵。 |

TAC |

可捕获恶意样本,对恶意样本报警,联动 IPS 阻断恶意样本传播。 |

NF防火墙 |

可以防护阻断445端口流量。 |

绿盟入侵防御系统NIPS可以根据规则ID 41489检测并阻断EternalBlue后门:

绿盟威胁分析系统TAC利用新型虚拟执行检测技术可以有效检测出该蠕虫,并联动入侵防御系统NIPS,进行阻断:

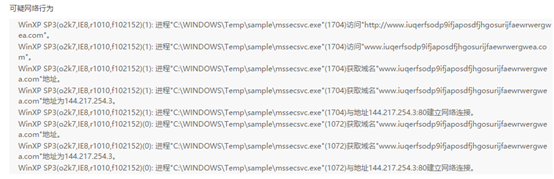

分析恶意样本的可疑行为:

终端防火墙脚本

绿盟科技向客户提供了Windows防火墙的一键加固脚本,便于用户为Windows防火墙添加屏蔽445服务端口的规则。链接为:

https://qy.weixin.qq.com/cgi-bin/downloadfile?action=attachment&owner=NTk3MDA2MTAy&media_id=2IiXz19LVnsW3YariH194EbTXT3pL_3NJphk5g8qRRpKd-KIGsFcuWDRzYrmOY4Ko&name=WannaCry%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92%E4%B8%80%E9%94%AE%E5%8A%A0%E5%9B%BAv1.2.zip

事件思考

十几年前冲击波、震荡波等一系列网络蠕虫病毒感染事件,已经让用户认识到Windows系统安全策略配置和安全补丁升级管理的重要性,然而此次WannaCry勒索软件的爆发,证明了基本安全管理机制落地执行的有效性仍然存在明显缺陷。机构客户应当充分重视系统基本安全管理机制。

绿盟科技针对信息系统的统一安全策略配置和安全补丁管理方面,向机构客户提供安全解决方案:

● BVS安全配置核查系统,协助机构客户制定操作系统的统一安全配置策略基线,并可使用自动化手段对策略配置的落实情况进行检查,督促包括Windows服务器和桌面终端在内的信息资产有效实现最小化的安全策略配置。

● TVM威胁漏洞管理平台,协助机构客户实现高效的安全漏洞全生命周期闭环管理,从根本上杜绝利用系统安全漏洞的恶意攻击和恶意代码感染风险。

● NGSD云安全桌面解决方案,协助机构客户建立云安全桌面机制,更高效地实现终端系统安全策略的统一集中管理,降低分布式桌面系统的整体安全风险。